Ao entrar no site falso, ela cai na armadilha e instala um programa malicioso em sua máquina, como em qualquer outro golpe digital.

Esse software dá acesso remoto ao cibercriminoso, que pode roubar seus dados pessoais, acessar documentos ou cometer qualquer crime de falsidade ideológica.

O El Pescador, braço da empresa de inteligência cibernética Tempest, presta serviços de conscientização sobre phishing a clientes. Parte do trabalho é simular ataques, como se fossem hackers comuns.

Rafael Silva, presidente do El Pescador, diz que a demanda por simulações de ataques físicos cresceu no último ano nas empresas, justamente porque esse tipo de ataque ficou mais frequente.

Embora o mercado de segurança não tenha números sobre ofensivas de hackers com a utilização de papel, especialistas dizem que é um tipo de engenharia social –método clássico em que o atacante usa artifícios psicológicos para manipular a vítima e obter informações.

Segundo recente pesquisa da IBM, cerca de um terço dos ciberataques hoje começam desse modo.

Uma maneira de usar engenharia social é pelo telefone. O criminoso liga para um funcionário, se faz passar por um colega ou pelo chefe, e pede o acesso à rede corporativa.

“Eles exploram muito as relações de confiança. Nos nossos testes, fazemos isso como os atacantes. Criamos um convite de confraternização da empresa ou dizemos que a pessoa foi selecionada para algum programa interno”, diz Silva.

O apelo emocional é uma das chaves para o êxito desse crime.

Quando o foco é na pessoa física, os golpistas usam uma marca que a pessoa seja cliente e enviam mensagens como “resgate seus pontos” ou “você foi sorteado” e um link encurtado para que ela digite em seu navegador.

Nos testes do El Pescador, 90% dos funcionários são fisgados, diz o especialista. A empresa trabalha com grandes bancos, hospitais e varejo.

André Carreto, especialista em segurança da Symantec, diz que o phishing físico é custoso, demanda muita engenharia social e costuma ser bem direcionado.

“Quando o foco é a pessoa física, a ideia é o retorno financeiro. Quando é a empresa, o foco é o acesso a informações sensíveis”, diz.

Outros golpes

Além de convites e cupons falsos enviados pelo correio, especialistas apontam para o aumento da manipulação de contas de telefone, internet e TV por assinatura.

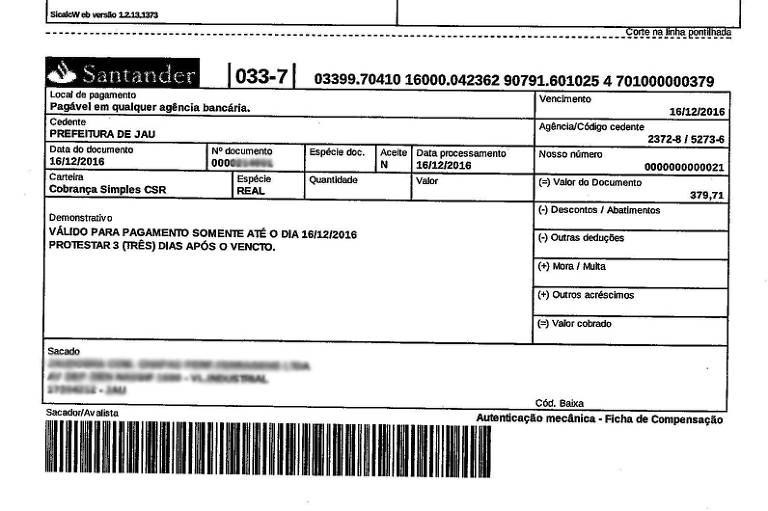

Nesse caso, não é preciso digitar nada no computador ou celular, apenas pagar um boleto falso. O dinheiro vai direto para a conta do criminoso.

“É um golpe capcioso porque se a conta for de baixo valor, não vale a pena; se for um pagamento alto, como uma mensalidade escolar, a vítima desconfia. Então, é comum que o golpe seja destinado a TVs por assinatura e telefone, que costumam ter preços intermediários”, diz Carreto.

Para Thiago Lima, engenheiro sistemas da A10 Networks, os hackers evoluíram no estudo de suas vítimas antes de aplicarem golpes. Até QR Code, ele diz, tem sido usado para obter informações, embora esse golpe não seja comum no Brasil.

“Hoje é simples e gratuito entrar em um site e gerar um QR Code. Depois, é preciso imprimir e colar por cima de algum QR Code oficial. Nos Estados Unidos, já aplicaram esse golpe em estacionamento de shopping.”

Como se proteger?

A boa notícia é que a cartilha para evitar o phishing tradicional, normalmente enviado por email ou WhatsApp, do offline é semelhante: ambos têm mensagens apelativas, às vezes em tons de ameaça.

É indicado desconfiar quando um conteúdo exige a troca de senha ou o pagamento de uma conta com um prazo urgente. Bancos não solicitam tokens ou senhas por telefone e nem por email.

Alem disso, é sempre importante verificar se o domínio do site indicado por email tem relação com o endereço (que vem antes da arroba), desconfiar de promoções e sorteios e instalar antivírus no computador e no celular.